如何让路由器插随身 wifi 上网 & 如何让路由器插手机上网

如何让路由器插随身 wifi 上网

设备介绍

- 路由器:淘宝上花 50 大洋专门淘的小米R3Gv2 这款支持安装 OpenWrt 的带 USB 插口的路由器。当时为了给这台路由器刷上 ImmoralWrt 也是的,总结为两步:

- 刷入 Breed,Breed 自己找到位置替换为

- 用的这个教程,恢复编程器固件,安装上

ImmortalWrt 24.10.0 r32824-6a73dae98c9c

- 随身 WiFi:抖音直播间花 21 大洋买的

在当初给路由器刷 OpenWrt 系统的时候就注意到这款路由器是能够插上流量卡上网的。

软件安装

这篇文章“[R3G] 刷好大佬的OP固件,怎么设置才能USB口插随身WIFI使用?求教谢谢”告诉我只需要安装 kmod-usb-net-rndis 这个包。

问题是,我现在的路由器完全无法上网,没有交网费,该怎么办呢?一定有离线安装软件包的办法吧!

我去问了 DeepSeek,它居然让我把下载好的软件包自行复制到路由器里,然后执行 opkg 命令,还告诉我一个假的软件包下载地址,真不能盲目信 AI!

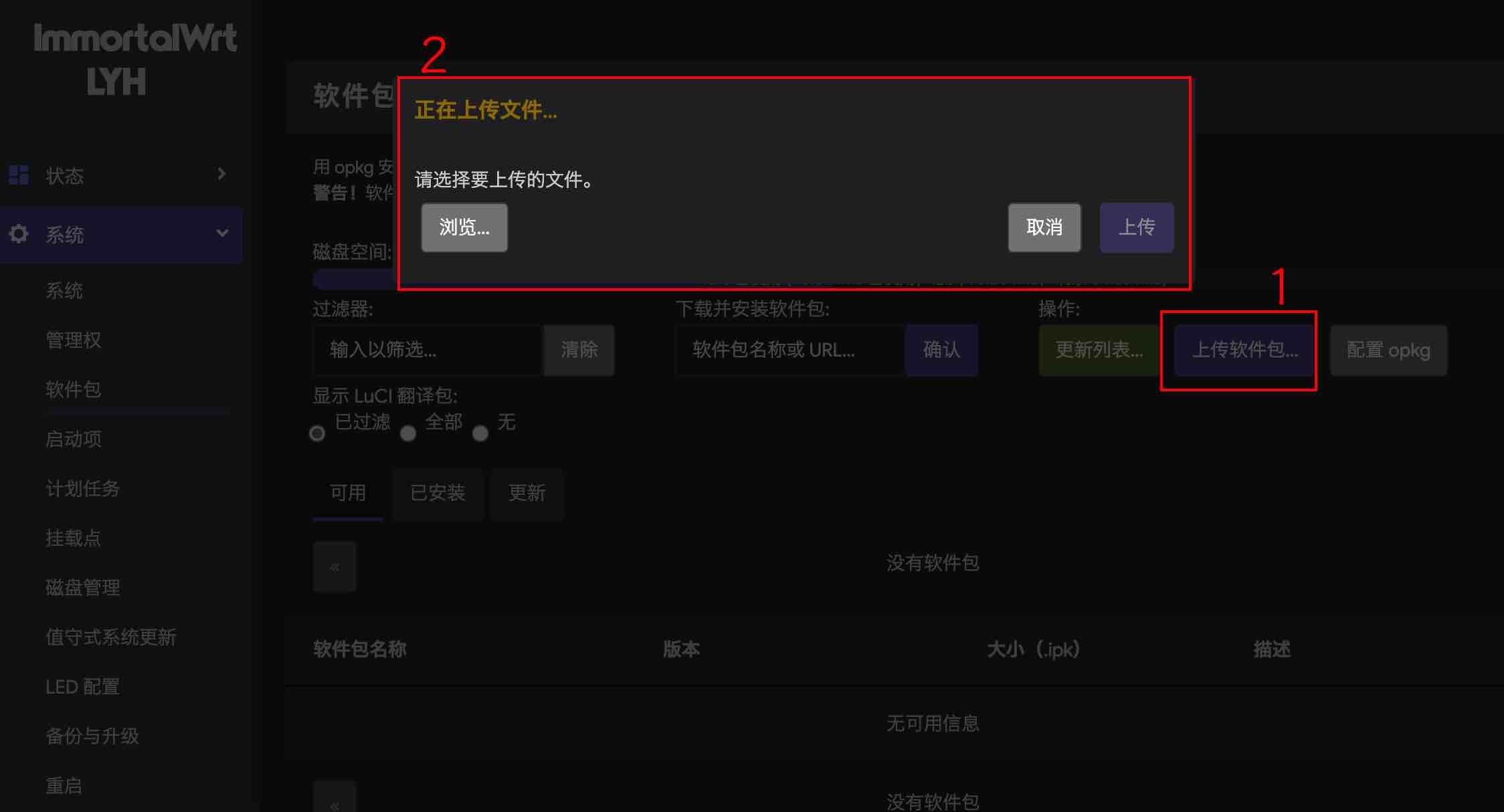

后来,我自行登录路由器管理界面,发现华点,这不是有上传软件包的功能嘛(事实证明,就是如此!):

离线安装的方式解决了,软件包从哪里下载呢? 没错,就是旁边的 OPKG 配置,直接告诉你地址:

src/gz immortalwrt_core https://mirrors.vsean.net/openwrt/releases/24.10.0/targets/ramips/mt7621/packages

src/gz immortalwrt_base https://mirrors.vsean.net/openwrt/releases/24.10.0/packages/mipsel_24kc/base

src/gz immortalwrt_kmods https://mirrors.vsean.net/openwrt/releases/24.10.0/targets/ramips/mt7621/kmods/6.6.73-1-bb862acff14b3e53e1a47bb4219811fb

src/gz immortalwrt_luci https://mirrors.vsean.net/openwrt/releases/24.10.0/packages/mipsel_24kc/luci

src/gz immortalwrt_packages https://mirrors.vsean.net/openwrt/releases/24.10.0/packages/mipsel_24kc/packages

src/gz immortalwrt_routing https://mirrors.vsean.net/openwrt/releases/24.10.0/packages/mipsel_24kc/routing

src/gz immortalwrt_telephony https://mirrors.vsean.net/openwrt/releases/24.10.0/packages/mipsel_24kc/telephony显然 kmods 在这个地址:https://mirrors.vsean.net/openwrt/releases/24.10.0/targets/ramips/mt7621/kmods/6.6.73-1-bb862acff14b3e53e1a47bb4219811fb

于是我们就能下载软件包了,下载完成后上传安装即可,安装过程中就会体现这个包的所有依赖,你依次尝试依次下载所有依赖并安装,最后安装这个包就可以了。

路由器配置

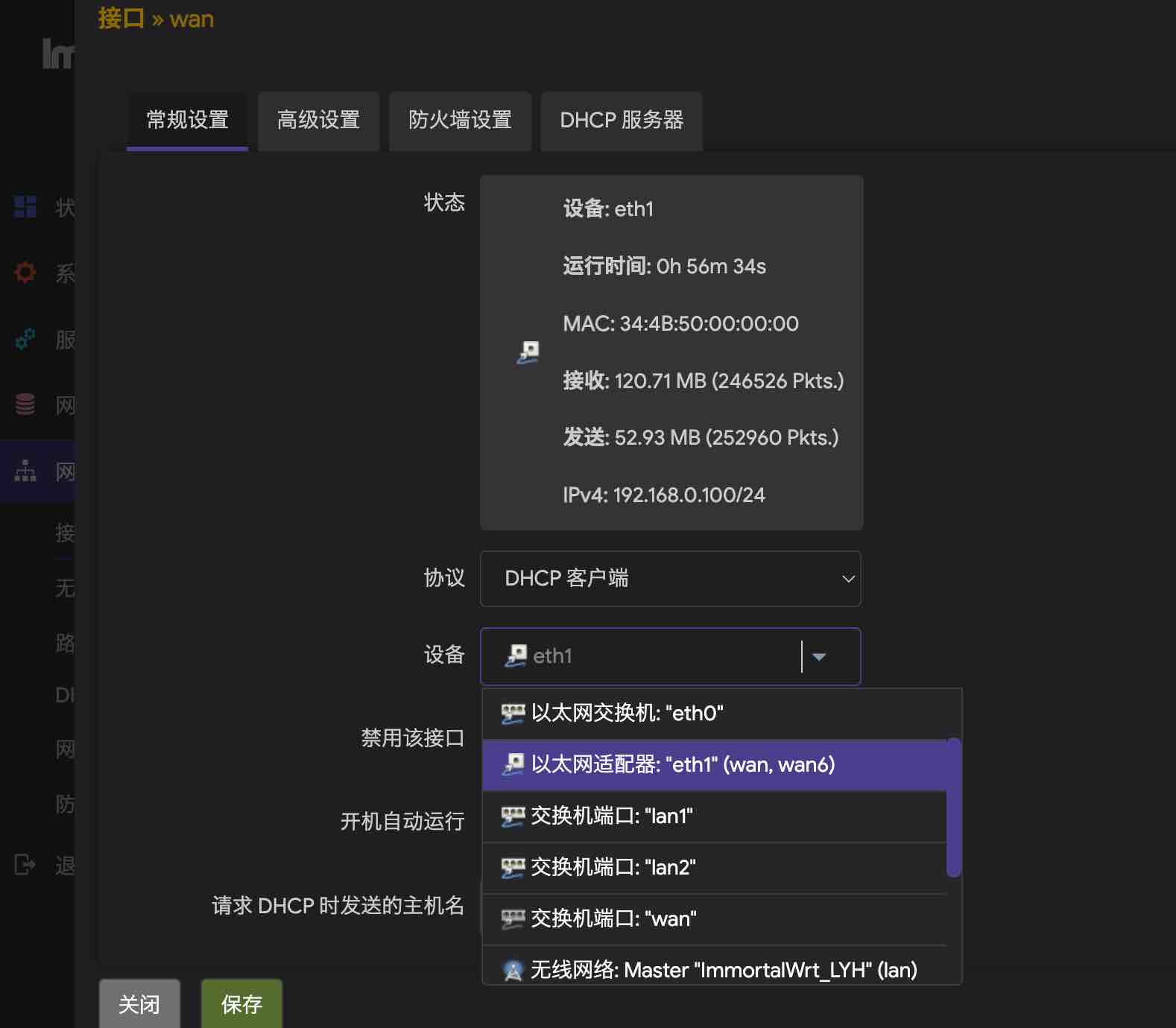

最后,当我们插上随身 wifi 时,在路由器的网络设置中,wan 接口设备多了一个。

同理,也将 wan6 配置相同的设备以支持 ipv6。

随身 WiFi 配置(可选)

最后就可以, 直接用路由器的,路由器的管理地址是 192.168.31.1,而随身 wifi 的管理地址是 192.168.0.1,在连上路由器上网时,两个地址都能访问到,如果有一天出什么问题了,两个设备都能恢复出厂设置,也没什么可担心的。

随身 WiFi 的刷机(杂谈)

最后,再提一嘴:在随身 WiFi 去控的探索中,收获到了一个小技巧,那就是这篇文章“随身WIFI切卡、去运控、改串” 告诉我在其管理界面,F12 调出 Console,输入 $("*").show() ,就能调出一些隐藏的高级设置,改串需要 AT命令 界面。

后来在 2025.11.02 这天我又开启了 adb,可能是遇到了好的工具,名字叫企鹅助手,已经讲的不错的视频教程、还有一篇比较符合我这个设备的文章,成功去控,验证方法就是 adb shell 中执行命令

nv show | grep safe。为什么要去除远程控制?避免受制于人。为什么要改 IMIE 串号?防止去控后还能通过某些方式获取该设备状态。

- 使用企鹅助手安装了驱动、开启了 ADB、去除远程控制等通用优化、刷入了全功能 web 界面及新软件系统

- 当想使用串口的功能时,可能是我在 M2 的 macOS 上运行 Arm 版 Windows 的原因,驱动死活有问题。遂尝试安装 x86 的 Windows,幸而遇到这篇文章 在 M1 Mac 使用 utm 中安装 x86/arm 的 Windows ,后面有时间了再来安装吧,注意要安装 win10 以上。现在不急,原因是目前还没有看见性价比更高的流量卡,自带的 29 一个月 1500GB 也还算合适。

WiFi 密码的暴力破解(杂谈)

还说一下在此路由器没网的期间,关于 WiFi 密码攻击的尝试,比较常用的是字典攻击,就是用一些常用的密码库去一个个试,这种暴力攻击英文名为 brute-force attack,我也借助 AI 用 Python 写过 macOS 上的程序,仓库命名为 wifi-password-attack,但是实在是太慢了,平均一觉醒来也才试了一千多个密码,而且根本不管用,因为现如今弱密码已经很少了。

如何让路由器插手机上网

完成上面的配置后,路由器就能用 USB 口插随身 WiFi 上网了,再一想,难道就不能插手机来上网吗?

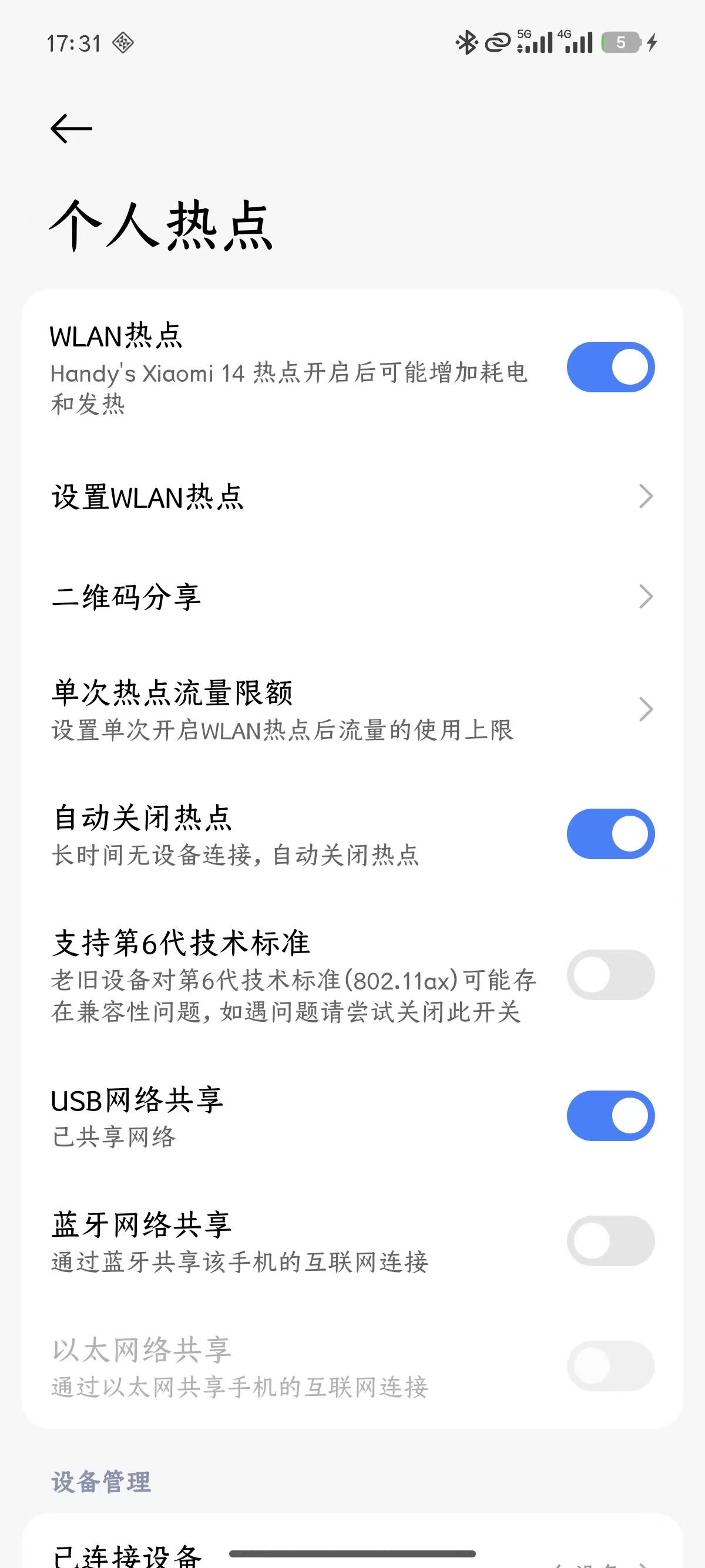

答案是:能,只要手机支持 USB 共享网络即可。笔者是 Xiaomi 14,支持的很完美,直接用数据线插上就完事~